網康NGFW案例:助力藍星集團解除木馬威脅

2012年以來,信息安全在全球范圍內都遭到嚴重挑戰,對于網絡的依賴使得網絡信息安全已經成為各部門、機構、學校、企業等的頭等大事。信息安全問題日益嚴重,企業用戶隨時都將遭到病毒、木馬、僵尸網絡等威脅。如何采取主動防御措施,防范于未然?網康下一代f防火墻的應用給予了很好的答案。

中國藍星(集團)總公司是中國化工集團公司管理的大型國有企業。藍星以化工新材料和特種化學品為主業,公司總部設在北京。藍星控股“藍星清洗”、“星新材料”、“沈陽化工”3家上市公司,在國內擁有25個工廠和4個科研機構。在海外擁有15個工廠,7個研發和技術服務機構,營銷網絡遍及全球140多個國家。

藍星集團在網康“普及風暴”活動中免費上線測試了網康下一代防火墻。上線后立即發現了SQL服務器存在的巨大安全風險,并發現了服務器密碼被篡改,同時定位出了攻擊者。

診斷過程:

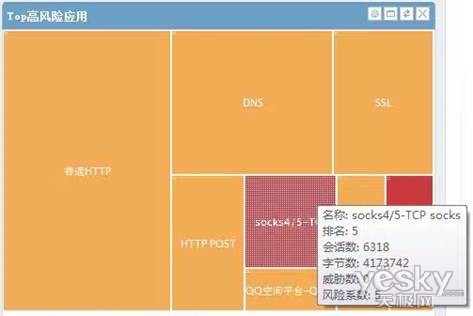

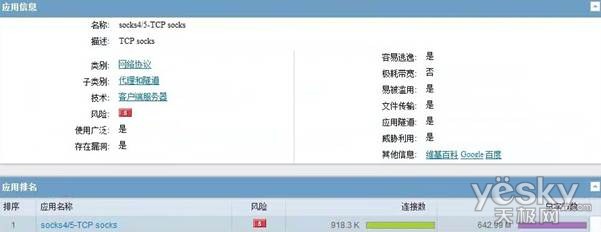

1. 登陸NGFW,管理員發現了sock4/5應用風險很高,并且連接數較多

2. 進入應用分析頁面可以看到該應用存在漏洞,容易被黑客所利用,而且還能容易逃逸傳統防火墻的監控

3. 進一步查看該應用涉及的目的地址,可以看到IP為192.168.100.13和10.16.169.4的設備被訪問的較為頻繁。

4. 查看源國家,有很多連接分別來自美國、韓國、越南、日本、菲律賓、俄羅斯等,非常不正常。

5. 篩選源國家為美國的IP,通過集成關聯跳轉到流量日志中查看相關流量詳情。

6. 通過查看某條連接的細節,可以看到更多詳細信息。

7. 可以看到,這些流量的目的端口都是1433。

1433端口,是SQL Server默認的端口,SQL Server服務使用兩個端口:TCP-1433、UDP-1434。其中1433用于供SQL Server對外提供服務,1434用于向請求者返回SQL Server使用了哪個TCP/IP端口。

1433端口不是很安全,往往很容易被黑客攻陷。因此,更改SQL Server 默認的1433端口是很有必要的。現在網上存在很多抓1433端口肉雞的動畫。而他們利用的往往是sa弱口令,因此要注意把sa密碼設置得復雜一些,而且在conn等數據庫鏈接文件中不要使用sa用戶進行數據庫連接。

另外1433端口,如果僅僅是本機web鏈接本機數據庫,那么沒必要開1433,它是遠程鏈接使用的。

8. 通過NGFW統計在一周的時間范圍內外網連接192.168.100.13數據庫服務器的連接數量,如下圖所示:

通過以上一系列的分析可以了解,目前192.168.100.13這臺服務器由于默認開放了1433端口,成為外網攻擊的目標。黑客通過socks協議嘗試連接1433端口,并通過SQL應用嘗試密碼或連接服務器查詢數據。每周的累計流量已達幾百兆。既占用了巨大的帶寬資源也增加了企業的風險。

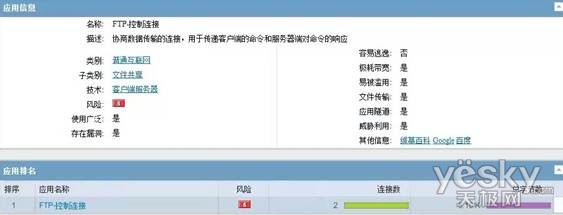

由于192.168.100.13這臺服務器存在風險,可能已被入侵,因此我們查看這臺設備上產生的流量,可以看到其中有FTP控制連接應用。這個應用同樣存在巨大的安全隱患。

FTP服務一般要打開兩個端口,一個是數據端口,一個是控制端口,控制端口一般為21,而數據端口不一定是20,這和FTP的應用模式有關,如果是主動模式,應該為20,如果為被動模式,由服務器端和客戶端協商而定。

9. 通過關聯流量日志的分析,可以看到192.168.100.13通過FTP連接訪問外部IP。

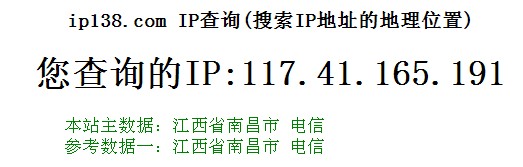

10. 通過對目的IP的位置查詢可以知道是江西省南昌市。

通過對這臺SQL服務器的檢查,發現數據庫密碼已經被黑客修改。黑客控制SQL服務器后通過服務器主動發起FTP請求,訪問江西省南昌市的IP下載木馬或上傳企業內部數據,存在極大風險。

通過一段時間的測試,網康下一代防火墻解決方案在藍星集團的網絡環境中發揮了較大的作用。通過設定對服務器和客戶端的網絡安全防御措施,節省了IT分析成本,減少了安全風險,提高了網絡訪問安全性,保障了藍星集團業務的正常運轉。